OpenVPN Access Server 安装与配置、使用:

官方安装教程:传送门

破解文件:baidu下载、蓝奏云下载 (下载完成后更名为:pyovpn-2.0-py3.6.egg)

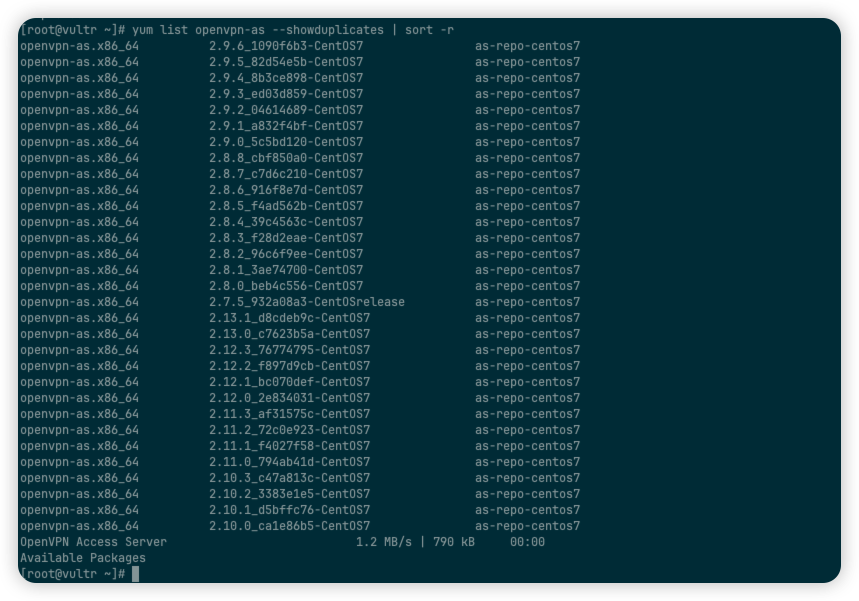

Centos7 安装:

yum -y install centos-release-scl-rh

yum -y install https://as-repository.openvpn.net/as-repo-centos7.rpm

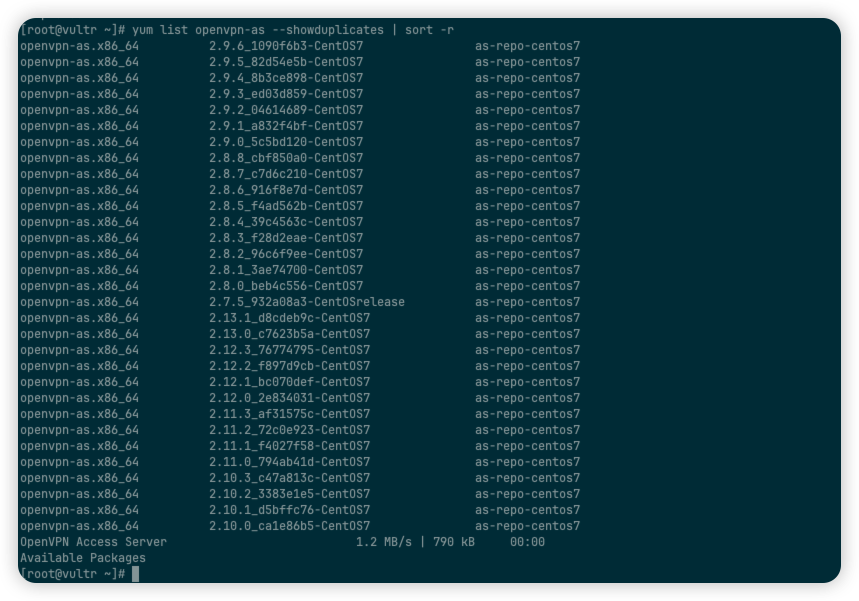

yum list openvpn-as --showduplicates | sort -r

yum install openvpn-as-2.11.2_72c0e923-CentOS7

|

ubuntu 24 x86 安装:

apt update && apt -y install ca-certificates wget net-tools gnupg

wget https://as-repository.openvpn.net/as-repo-public.asc -qO /etc/apt/trusted.gpg.d/as-repository.asc

echo "deb [arch=amd64 signed-by=/etc/apt/trusted.gpg.d/as-repository.asc] http://as-repository.openvpn.net/as/debian noble main">/etc/apt/sources.list.d/openvpn-as-repo.list

apt update && apt -y install openvpn-as

|

Debian 12 安装:

apt update && apt -y install ca-certificates wget net-tools gnupg

wget https://as-repository.openvpn.net/as-repo-public.asc -qO /etc/apt/trusted.gpg.d/as-repository.asc

echo "deb [arch=amd64 signed-by=/etc/apt/trusted.gpg.d/as-repository.asc] http://as-repository.openvpn.net/as/debian bookworm main">/etc/apt/sources.list.d/openvpn-as-repo.list

apt list -a openvpn-as

apt-cache madison openvpn-as

apt update && apt -y install openvpn-as

|

Red Hat 9 安装:

yum -y remove openvpn-as-yum

yum -y install https://as-repository.openvpn.net/as-repo-rhel9.rpm

yum -y install openvpn-as

|

在 Docker 上安装:

docker pull openvpn/openvpn-as

docker run -d \

--name=openvpn-as --cap-add=NET_ADMIN \

-p 943:943 -p 443:443 -p 1194:1194/udp \

-v <path to data>:/openvpn \

openvpn/openvpn-as

docker logs -f openvpn-as

|

备注:如果以上都无法满足你,请根据传送门 跳转自官方教程进行安装

安装完成 会显示类似如下的内容:

+++++++++++++++++++++++++++++++++++++++++++++++

Access Server 已成功安装在 /usr/local/openvpn_as

配置日志文件已写入 /usr/local/openvpn_as/init.log

Access Server Web UI 可在此处获得:

管理 UI:https://192.168.102.130:943/admin

客户端 UI:https://192.168.102.130:943

以“openvpn”身份登录,使用“RR4ImyhwbFFq”继续

(可以在管理 UI 上更改密码)

+++++++++++++++++++++++++++++++++++++++++++++++

|

开放端口:

80 tcp # 网站访问端口

443 tcp # 网站ssl访问端口(openvpn 也会用到)

943 tcp # openvpn access server 网页访问端口

945 tcp # openvpn access server 网页访问端口

1194 udp # openvpn access server 流量转发端口

|

支持的破解软件版本 openvpn Access Server 2.11.2

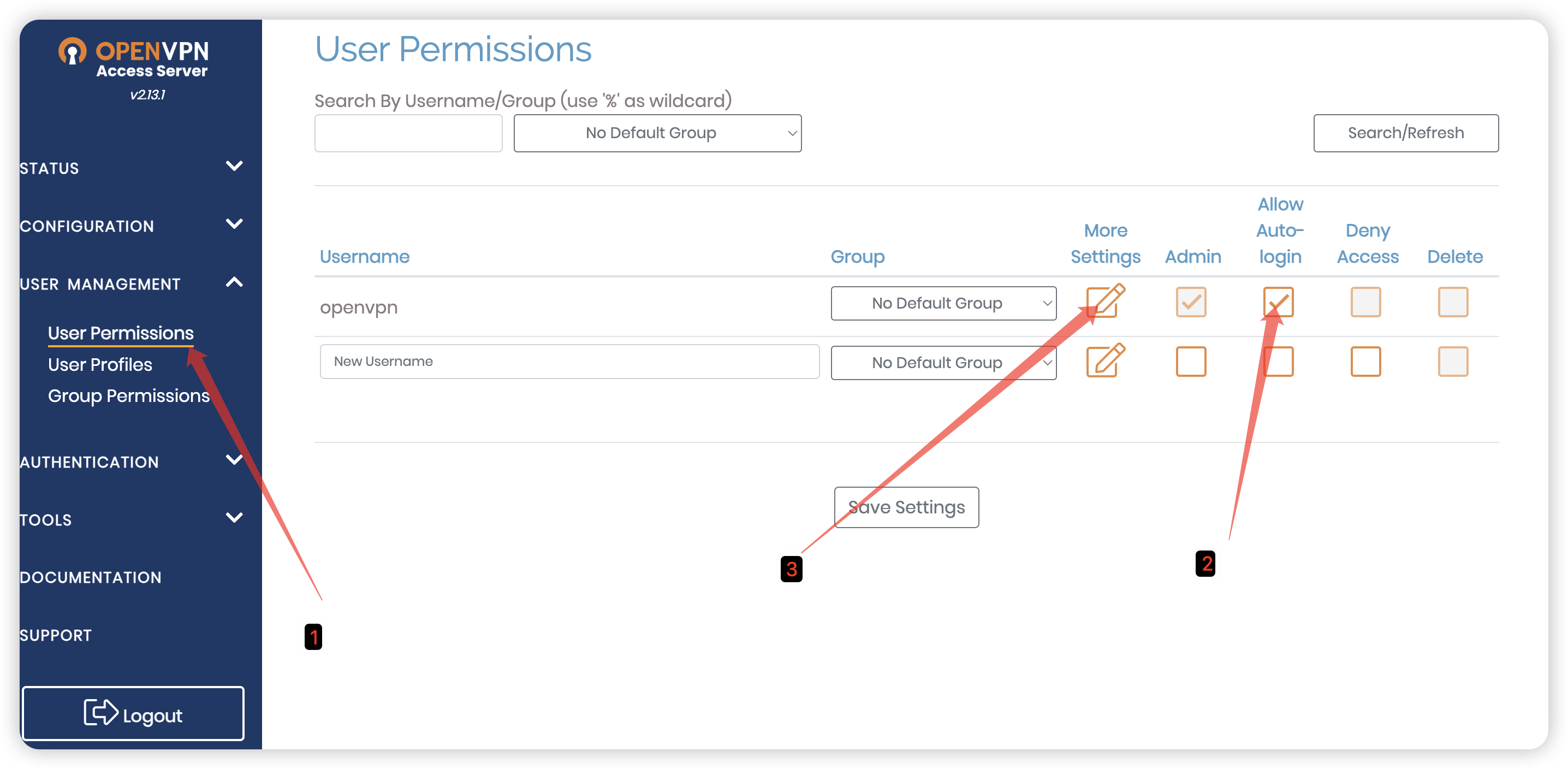

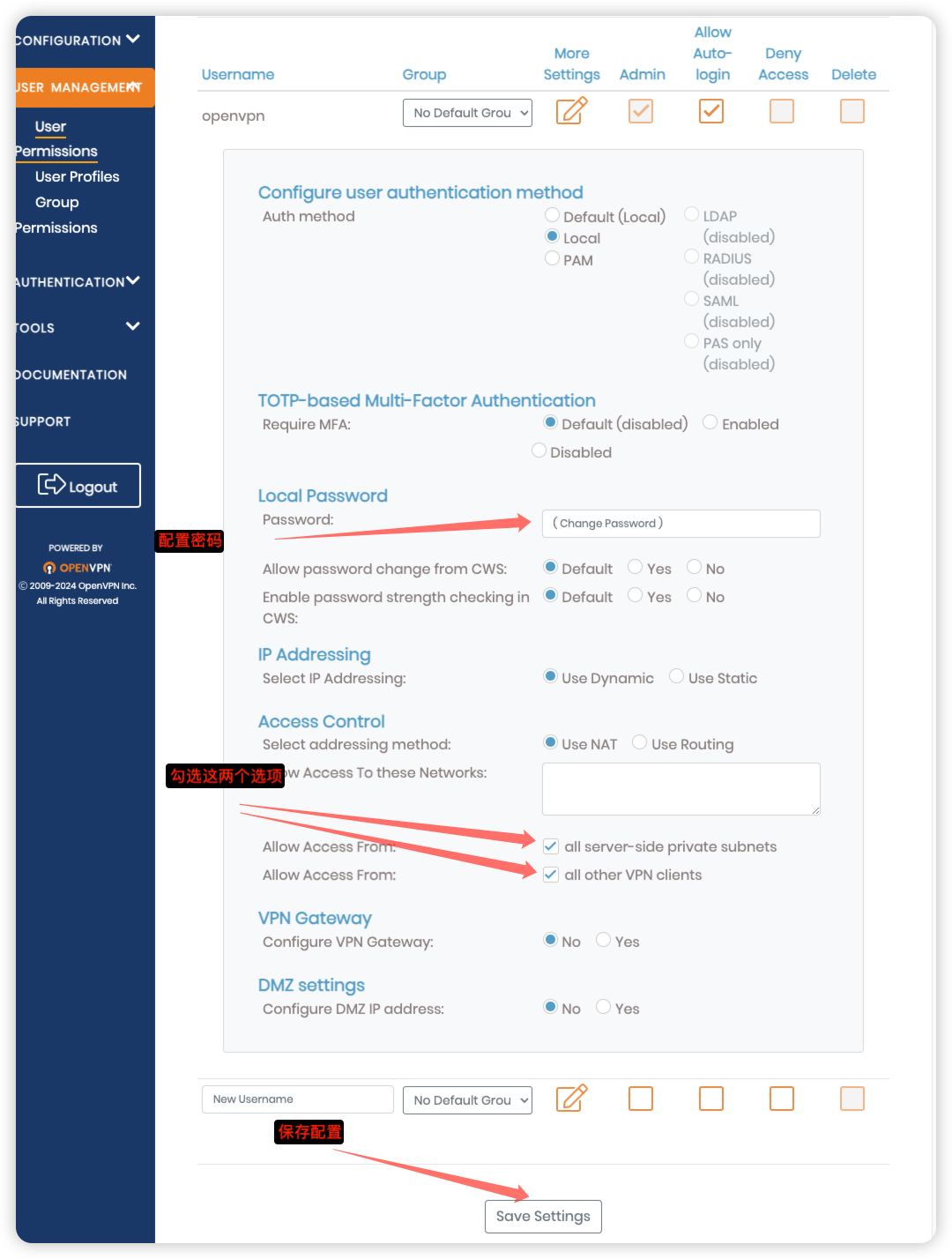

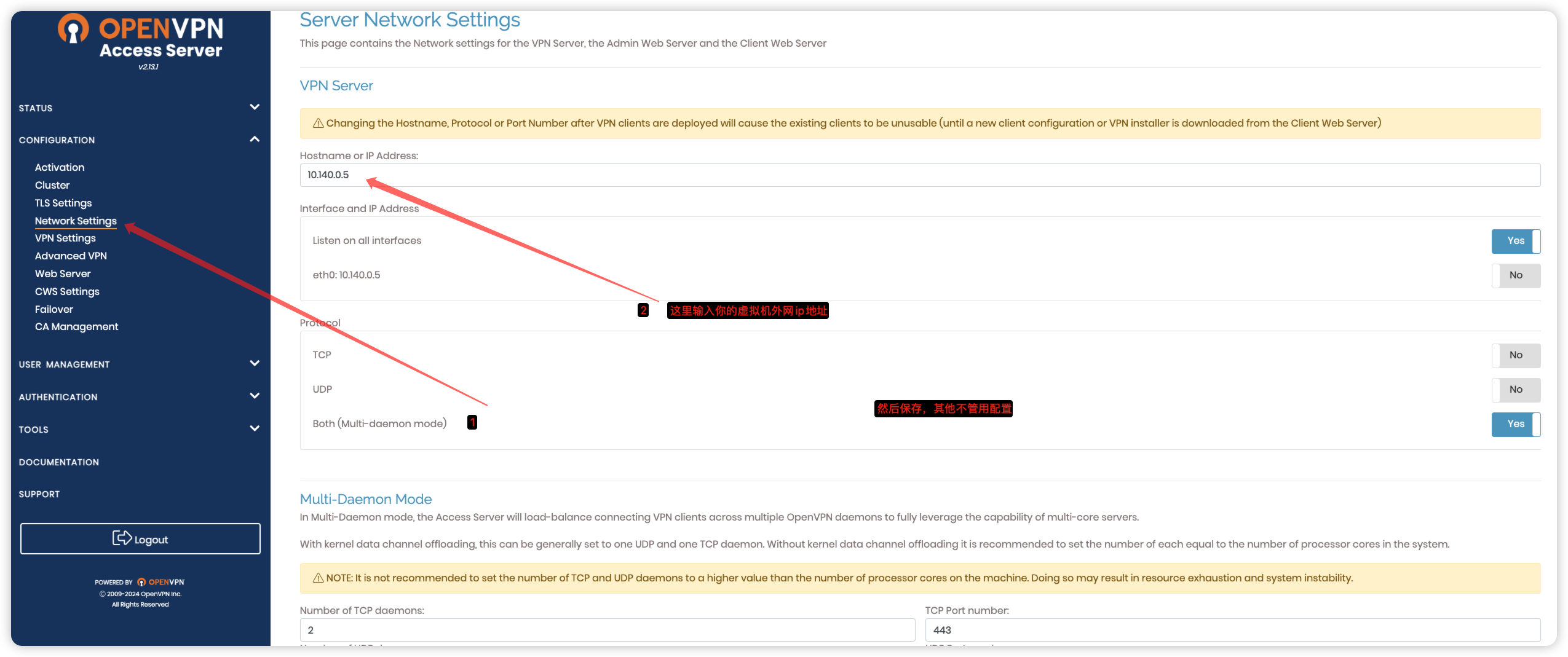

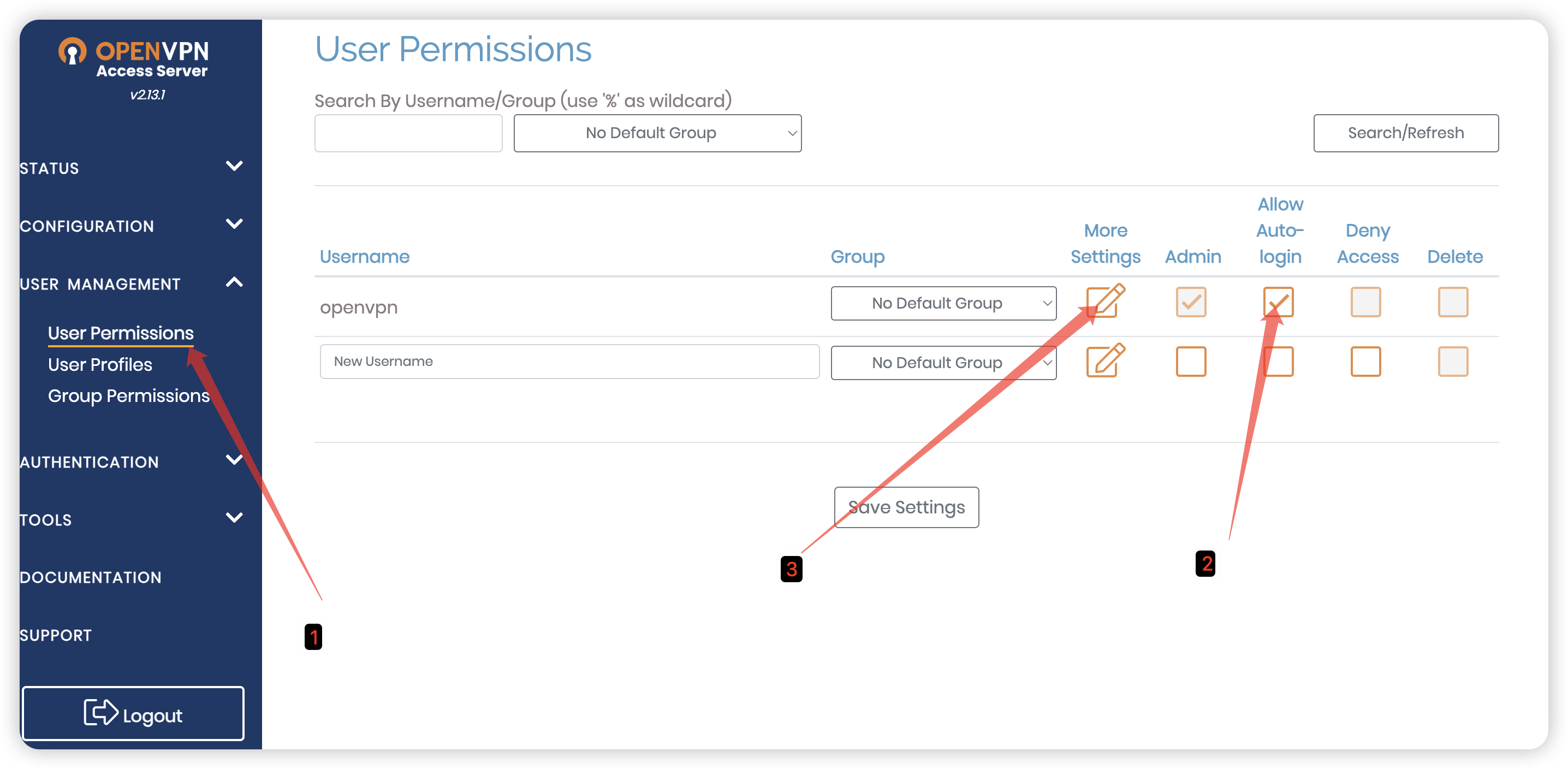

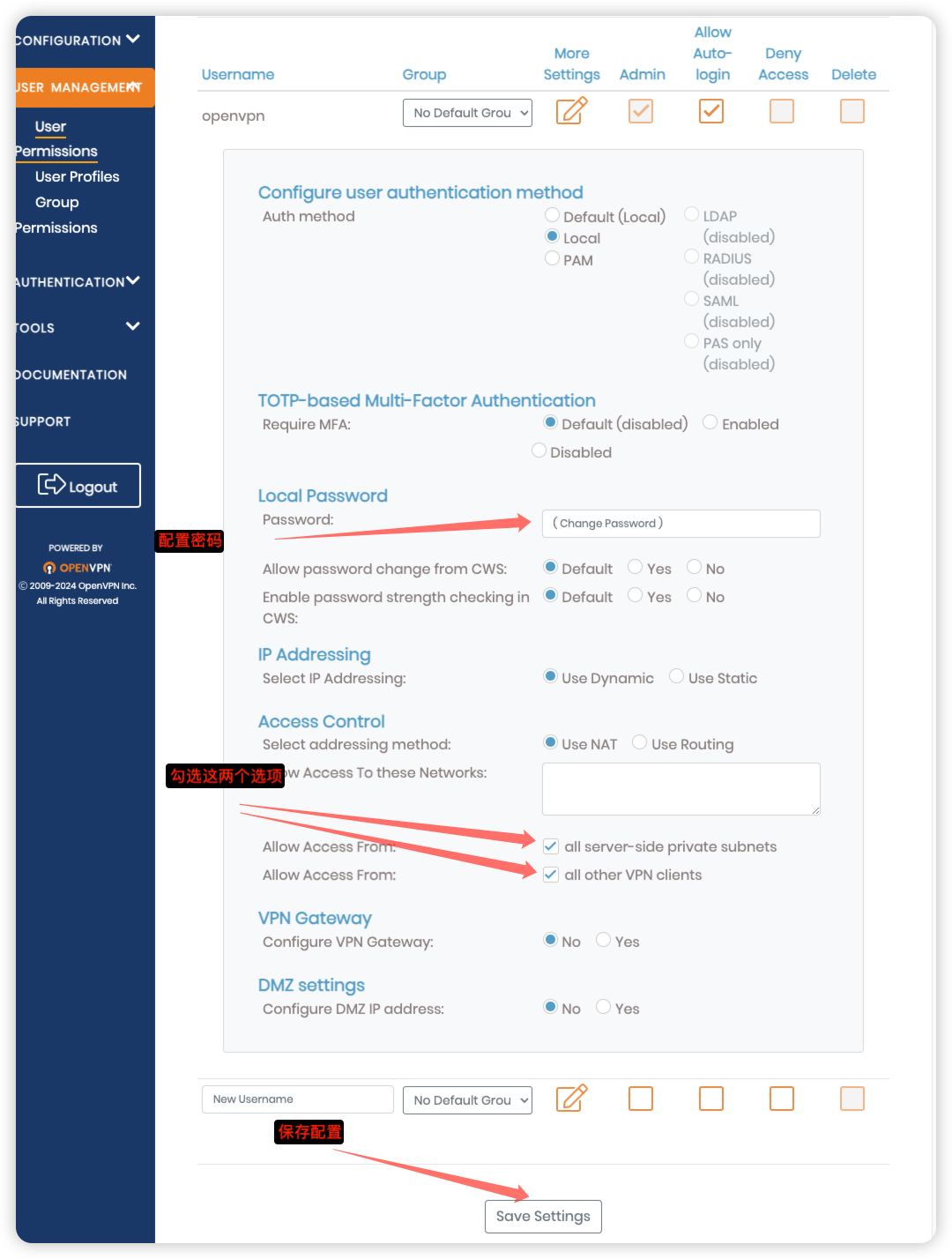

设置无密码连接openvpn

相关命令:

下面附2.10.3及以上版本密码重置教程,这个和以前不一样,有默认密码了。

重置默认 openvpn 帐户管理权限

注意:如果您当前没有使用最新版本的 Access Server 2.10.3,我们建议您阅读旧版本的说明。

管理帐户,默认称为openvpn,可以是操作系统中的引导帐户,也可以是 Access Server 本身的内部本地身份验证系统中的管理帐户。我们建议使用本地帐户,这是自 Access Server 2.10 版以来的默认帐户。

这些是常见的管理用户登录问题:

您丢失了用户名和/或密码。

该帐户与已失效的外部身份验证系统相关联。

该帐户上设置了拒绝登录标志。

有 MFA 要求,您丢失了密钥。

该帐户在多次登录失败后(暂时)被锁定。

您可以在 Access Server 的命令行上以 root 用户身份执行以下命令,以创建或重置用户名为openvpn的本地管理员帐户。它考虑了上述所有情况,并应为您提供一个本地openvpn管理帐户,您可以使用该帐户登录到 Admin Web UI。

使用指定密码创建/重置openvpn管理本地帐户:

cd /usr/local/openvpn_as/scripts

./sacli --user "openvpn" --key "prop_superuser" --value "true" UserPropPut

./sacli --user "openvpn" --key "user_auth_type" --value " local" UserPropPut

./sacli --user "openvpn" --new_pass=<PASSWORD> SetLocalPassword

./sacli start

|

如果帐户需要,请禁用拒绝登录标志并重置 MFA:

./sacli --user "openvpn" --key "prop_deny" --value "false" UserPropPut

./sacli --user "openvpn" --key "prop_google_auth" UserPropDel

./sacli --user "openvpn" --lock 0 GoogleAuthRegen

./sacli start

|

重置密码锁定策略以防万一它被触发:

./sacli --key "vpn.server.lockout_policy.reset_time" --value "1" ConfigPut

./sacli start

sleep 2

./sacli --key "vpn.server.lockout_policy.reset_time" ConfigDel

./sacli start

|

尝试使用openvpn和您指定的密码再次登录到 Admin Web UI 。

关于单用户多并发登陆的问题,我在WEB页面打开了多会话,但是没有用,我在官方看到的方案,但是没有成功,以下是官方回复:

配置数据库中每个用户多个会话设置的实际配置参数是“vpn.server.duplicate_cn”。

您可以在命令行上以 root 用户身份手动设置它;

/usr/local/openvpn_as/scripts/sacli --key "vpn.server.duplicate_cn" --value "true" ConfigPut

/usr/local/openvpn_as/scripts/sacli start

|

可以用false关闭,true开启它在。如果你删除它,它会变成默认值,我相信这是真的;

/usr/local/openvpn_as/scripts/sacli --key "vpn.server.duplicate_cn" ConfigDel

/usr/local/openvpn_as/scripts/sacli start

|